Einführung eines Informationssicherheitsmanagementsystems

Home | Praxisbeispiele | Einführung eines Informationssicherheitsmanagementsystems

Herausforderung & Zielsetzung

Projektbeschreibung

Das Andreaswerk fördert und betreut über 1.500 Menschen mit Beeinträchtigungen und deren Familien im Landkreis Vechta mit einem besonderen Fokus auf eine wohnortnahe Unterstützung.

Ausführlicher Projektbericht

Auch kleine und mittlere Unternehmen (KMU) sind zunehmend steigenden Bedrohungen in Bezug auf die Informationssicherheit ausgesetzt. Ein Informationssicherheitsvorfall kann zur Folge haben, dass Dienstleistungen nicht mehr angeboten werden oder die Produktion von Waren unterbrochen wird. Um sich als Unternehmen vor solchen Bedrohungen bestmöglich schützen zu können, bietet es sich an, ein Informationssicherheitsmanagementsystem (ISMS) einzuführen. Ein ISMS betrachtet die Informationssicherheit ganzheitlich. Auch von Seiten der Gesetzgebung wird die Einführung eines ISMS indirekt gefordert, mit dem Ziel, die Informationssicherheit von Unternehmen zu erhöhen. So wird aktuell die europäische Richtlinie Netz- und Informationssysteme 2 (NIS-2) [1] in nationales Recht überführt. Sie definiert verschiedene Anforderungen, die sich in der Regel mit Hilfe eines ISMS umsetzen lassen.

Um ein ISMS im Unternehmen einführen zu können und im Anschluss kontinuierlich zu betreiben, ist es wichtig im ersten Schritt zu ermitteln, wie eine sinnvolle Umsetzung eines ISMS allgemein aussieht. In den darauffolgenden Schritten werden dann konkrete Maßnahmen umgesetzt.

Schritt 1: Allgemeine Vorgehensweise zur Einführung eines ISMS ermitteln

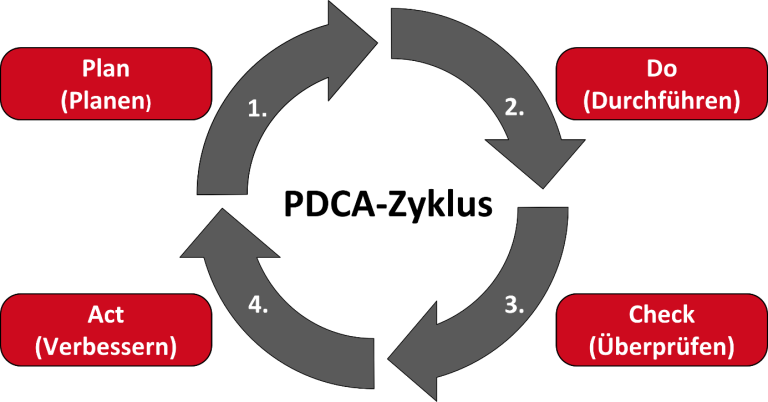

Ein ISMS ist ein Prozess, der nach dem PDCA-Zyklus ablaufen sollte. Der PDCA-Zyklus (Abbildung 1) besteht aus den vier verschiedenen Phasen Plan (Planen), Do (Durchführen), Check (Überprüfen) und Act (Verbessern), wobei nach Beendigung der vierten Phase wieder mit der ersten Phase begonnen wird. In den vier Phase sind folgende Aufgaben durchzuführen:

Plan: In dieser Phase wird geplant, welche Maßnahme, beispielsweise neu einzuführende Strategien oder die Verbesserung von aktuellen Prozessen, wie umgesetzt werden sollte.

Do: In der Do-Phase wird die zuvor ausgearbeitete Planung umgesetzt und es werden die hierfür benötigten Ressourcen zur Verfügung gestellt.

Check: In der dritten Phase wird überprüft, ob die Durchführung tatsächlich das Ziel der Planungsphase widerspiegelt oder Abweichungen festgestellt werden. Weiterhin wird überprüft, ob der aktuelle Prozess handhabbar ist oder Probleme aufgetreten sind, die in Zukunft vermieden werden können.

Act: In der vierten und letzten Phase des Zyklus, bevor dieser wieder von neuem beginnt, werden die in der Check-Phase überprüften Maßnahmen angepasst, sofern ein Bedarf ermittelt wurde.

Abbildung 1: PDCA-Zyklus

Schritt 2: Voraussetzungen schaffen

Damit ein ISMS im Unternehmen erfolgreich sein wird, sind verschiedene Voraussetzungen zu erfüllen. Die wichtigste Voraussetzung ist das Management Commitment. Dies beschreibt die aktive Unterstützung durch das Top-Management. Nur wenn das ISMS aktiv vom Top-Management ,gefördert und gelebt´ wird, kann eine Umsetzung gelingen. Neben der Etablierung des ISMS als Top-Down-Prozesses ist die Informationssicherheitspolitik und sind somit die verschiedenen Ziele eines ISMS zu definieren. Darüber hinaus sind die benötigten Ressourcen zur Verfügung zu stellen. Hierbei wird zwischen finanziellen Ressourcen und benötigten Personalressourcen unterschieden. Beide müssen in der erforderlichen Menge vorhanden sein, so dass das ISMS für die Unternehmensgröße passend umgesetzt werden kann. Eine zwingend benötigte Funktion ist beispielsweise der Informationssicherheitsbeauftrage (ISB), der sich operativ mit der Umsetzung und Koordinierung des ISMS-Prozesses beschäftigt.

Außerdem wird in diesem Schritt der Betrachtungsbereich definiert. Der Betrachtungsbereich beschreibt, welche Abteilungen zunächst durch ein ISMS geschützt werden sollen. Dieser sollte zunächst auf ausgewählte Abteilungen beschränkt sein, um exemplarisch in diesen einen effektiven Schutz umzusetzen und erste Erfahrungen mit dem ISMS zu sammeln. Im weiteren Verlauf sollte das ISMS dann um weitere Abteilungen ergänzt werden.

Schritt 3: Einführen eines ISMS

Nach den umgesetzten Voraussetzungen beginnt mit dem nächsten Schritt die Umsetzung des operativen ISMS. Hierfür wird allen Mitarbeitenden zunächst transparent die Informationssicherheitspolitik dargestellt. Dies geschickt in Form einer Informationssicherheitsleitlinie. Hierbei handelt es sich um ein Grundsatzdokument, das die Herangehensweise des Unternehmens an das Thema darstellt. Als Teil des ISMS-Prozesses wird diese ebenfalls kontinuierlich an die aktuellen Gegebenheiten – beispielsweise die aktuelle Bedrohungsanlage – angepasst. Konkret legt die Informationssicherheitsleitlinie folgendes fest:

- Bedeutung und Stellenwert der Informationssicherheit

- Verbindliche Prinzipien

- Anzustrebendes Niveau der Informationssicherheit

Abbildung 2 zeigt exemplarisch den Aufbau einer Informationssicherheitsleitlinie.

Abbildung 2: Exemplarischer Aufbau einer Informationssicherheitsleitlinie

Neben der Informationssicherheitsleitlinie ist die Einführung von spezifischen Richtlinien für die Umsetzung eines ISMS entscheidend. Diese richten sich jeweils an bestimmte Abteilungen und Personen und sind auch nur für diese zugänglich. Thematisch beinhalten sie Verhaltensweisen und Vorschriften mit dem Ziel, ein einheitliches Sicherheitsniveau zu erreichen. Auch die Richtlinien werden kontinuierlich an die aktuellen Gegebenheiten angepasst. Beispielhafte Richtlinien sind folgende:

- Umsetzung von starken und komplexen Passwörtern

- Vorgehensweise bei einem Verdacht auf Social Engineering

- Durchführen von Datensicherungen

- Durchführen einer Risikoanalyse

Um das Thema Informationssicherheit nachhaltig im Unternehmen zu etablieren, ist es ebenfalls entscheidend, dass die Mitarbeitenden in diesem Bereich umfangreich geschult sind, da diese ein häufiges Angriffsziel darstellen. Es sind die Mitarbeitenden, die eine betrügerische Nachricht, beispielsweise eine erfolgreich zugestellte Phishing-Nachricht erkennen müssen und so das Unternehmen vor einem möglichen Schaden schützen. Damit Mitarbeitenden dies bestmöglich gelingt, müssen sie kontinuierlich über die aktuellen Bedrohungen informiert und geschult werden. Für die Ausarbeitung eines Schulungsprozesses, um notwendige Schulungen für Mitarbeitende zu planen und bereits durchgeführte Schulungen zu dokumentieren, eignet sich ebenfalls die Umsetzung einer Richtlinie.

Um konkrete Bedrohungen sowie deren Auswirkungen im Unternehmen, beispielsweise für den Betrieb von Werkstätten zu bewerten, ist die Durchführung einer Risikoanalyse umzusetzen. Priorität haben hierbei zunächst die wichtigsten Unternehmensprozesse. Diese werden ermittelt, in dem die vorhandenen Unternehmensprozesse in Schutzbedarfskategorien eingeteilt werden. Jedes Unternehmen hat die Möglichkeit die Schutzbedarfskategorien selbst einzuteilen, allerdings werden in der Regel die Schutzbedarfe normal, hoch und sehr hoch verwendet. Bei den ersten PDCA-Zyklen werden die Prozesse der sehr hohen Kategorienbearbeitet, anschließend die hohen und abschließend die normalen, bevor wieder von Neuem begonnen wird.

Nutzen für den Mittelstand

Neben dem Andreaswerk stehen viele kleine und mittlere Unternehmen vor der Herausforderung, sich gegen Cyber-Angriffe zu schützen, um nicht eines Tages Opfer eines Angriffs auf die Informationssicherheit zu werden. Um Unternehmen bei dieser Herausforderung zu unterstützen, wurde im Rahmen dieses Digitalisierungsprojektes die Einführung eines ISMS beispielhaft durchgeführt und es wurden die notwendigen Grundlagen und Schritte in Form von Lernnuggets ausgearbeitet. Diese Lernnuggets ermöglichen es auch anderen Unternehmen, ebenfalls ein ISMS einzuführen und nachhaltig zu etablieren. Die Lernnuggets sind hier zu finden.

Literaturangaben

[1] Europäisches Parlament, Rat der Europäischen Union: Richtlinie (EU) 2022/2555 des Europäischen Parlaments und des Rates vom 14. Dezember 2022 über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union, zur Änderung der Verordnung (EU) Nr. 910/2014 und der Richtlinie (EU) 2018/1972 sowie zur Aufhebung der Richtlinie (EU) 2016/1148 (NIS-2-Richtlinie), 2022. https://eur-lex.europa.eu/legal-content/DE/TXT/PDF/?uri=CELEX:32022L2555

Noch Fragen offen?

Unsere Projekte umfassen einen großen zeitlichen, organisatorischen und thematischen

Umfang. Erfragen Sie die Details einfach beim Projektverantwortlichen. Wir leiten Sie gerne weiter!